Ethereum, nền tảng của các ứng dụng tiền điện tử và các dự án DeFi, ngày càng được sử dụng như một công cụ tấn công mạng.

Các nhà nghiên cứu tại ReversingLabs đã tìm thấy hai gói npm ẩn các lệnh độc hại bên trong hợp đồng thông minh Ethereum , đánh dấu một bước ngoặt mới trong các cuộc tấn công chuỗi cung ứng phần mềm.

Hãy đọc tiếp để biết việc này được thực hiện như thế nào.

Các gói đơn giản chứa phần mềm độc hại ẩn

Hai gói, colortoolsv2 và mimelib2, trông có vẻ như những công cụ vô hại, nhưng chúng lại bí mật cài mã độc tải xuống. Những gói này là một phần của một chiến dịch tinh vi và rộng lớn hơn đang lan rộng trên npm và GitHub.

Vào tháng 7, RL đã phát hiện ra colortoolsv2 sử dụng blockchain để phát tán phần mềm độc hại. Nó đã nhanh chóng bị xóa, nhưng một gói gần giống hệt có tên mimelib2 đã sớm xuất hiện với cùng mã độc.

Cả hai gói npm đều tối giản và chỉ chứa phần mềm độc hại, trong khi kho lưu trữ GitHub của chúng được thiết kế trông bóng bẩy và đáng tin cậy để đánh lừa các nhà phát triển.

Sử dụng hợp đồng thông minh như một công cụ ẩn

Điểm nổi bật của chiến dịch này là cách kẻ tấn công sử dụng hợp đồng thông minh Ethereum để ẩn các URL độc hại.

Colortoolsv2 dường như là một gói npm cơ bản chỉ với hai tệp. Ẩn bên trong là một tập lệnh tải xuống phần mềm độc hại bổ sung từ máy chủ C&C. Thông thường, các chiến dịch phần mềm độc hại sẽ mã hóa cứng URL vào mã của chúng, giúp chúng dễ bị phát hiện hơn.

Trong trường hợp này, các URL được lưu trữ bên trong hợp đồng thông minh Ethereum, khiến việc theo dõi và ngăn chặn cuộc tấn công trở nên khó khăn hơn nhiều.

Các nhà nghiên cứu cho biết: “Đó là điều chúng tôi chưa từng thấy trước đây và nó làm nổi bật sự phát triển nhanh chóng của các chiến lược trốn tránh phát hiện của những kẻ xấu đang tấn công các kho lưu trữ và nhà phát triển nguồn mở”.

Cuộc tấn công này là một phần của xu hướng ngày càng gia tăng, trong đó tin tặc đang tìm ra những cách thức mới để phát tán phần mềm độc hại. Năm 2023, một số gói Python đã ẩn các URL độc hại bên trong GitHub Gists, và năm 2022, một gói npm CSS Tailwind giả mạo đã lưu trữ các liên kết phần mềm độc hại đằng sau các nền tảng đáng tin cậy như Google Drive và OneDrive.

GitHub đã bị sử dụng như một cái bẫy như thế nào

Những kẻ tấn công cũng xây dựng các kho lưu trữ GitHub giả để làm cho chiến dịch của chúng trở nên thuyết phục hơn.

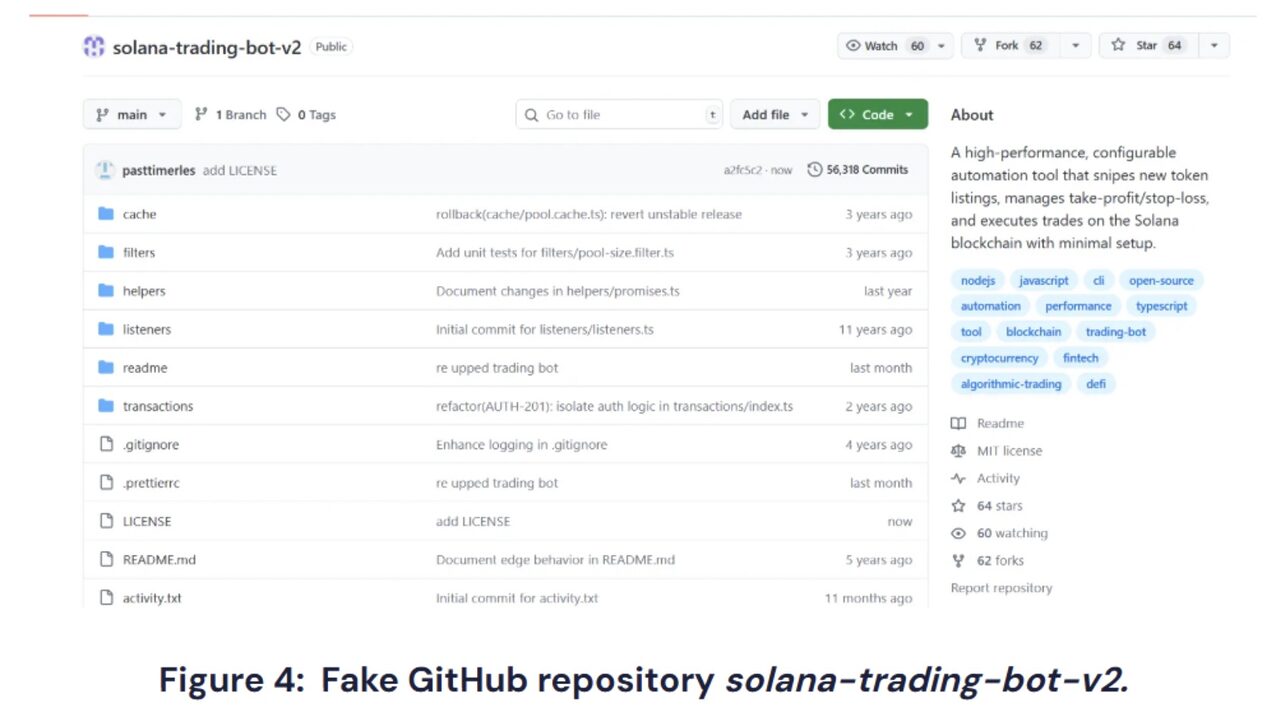

Những kẻ tấn công đã thiết lập các kho lưu trữ giả mạo liên kết với gói colortoolsv2, giả dạng là các bot giao dịch tiền điện tử. Những dự án này trông có vẻ thuyết phục, với hàng nghìn cam kết, những người đóng góp tích cực và rất nhiều ngôi sao.

Nhưng hoạt động và mức độ phổ biến đã bị làm giả để lừa các nhà phát triển tải xuống mã độc.

Chiến dịch này không dừng lại ở solana-trading-bot-v2. Các repo khác như ethereum-mev-bot-v2, arbitrage-bot và hyperliquid-trading-bot cũng cho thấy các cam kết và hoạt động giả mạo, mặc dù kém thuyết phục hơn.

Năm ngoái đã chứng kiến 23 chiến dịch mà kẻ tấn công cài mã độc vào các kho lưu trữ mã nguồn mở, bao gồm công cụ khai thác tiền điện tử PyPI của ultralytics và một nỗ lực phát tán phần mềm độc hại vào tháng 4 năm 2025 vào các công cụ tiền điện tử cục bộ.

Đối với các nhà phát triển, đây là lời nhắc nhở cần kiểm tra kỹ lưỡng các thư viện mã nguồn mở. Số sao, lượt tải xuống và hoạt động không đảm bảo độ tin cậy. Cả mã nguồn và người bảo trì đều cần được xem xét kỹ lưỡng trước khi tích hợp.

Đăng ký ngay: BingX – Nền tảng giao dịch tiền mã hóa hàng đầu.